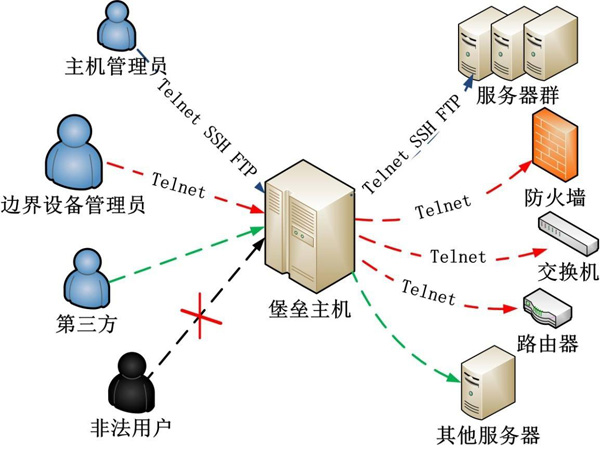

入网访问控制

入网访问控制是网络访问的第一层访问控制。对用户可规定所能登入到的服务器及获取的网络资源,控制准许用户入网的时间和登入入网的工作站点。用户的入网访问控制分为用户名和口令的识别与验证、用户账号的默认限制检查。该用户若有任何一个环节检查未通过,就无法登入网络进行访问。

网络的权限控制

网络的权限控制是防止网络非法操作而采取的一种安全保护措施。用户对网络资源的访问权限通常用一个访问控制列表来描述。

从用户的角度,网络的权限控制可分为以下3类用户:

特殊用户。具有系统管理权限的系统管理员等。

一般用户。系统管理员根据实际需要而分配到一定操作权限的用户。

审计用户。专门负责审计网络的安全控制与资源使用情况的人员。

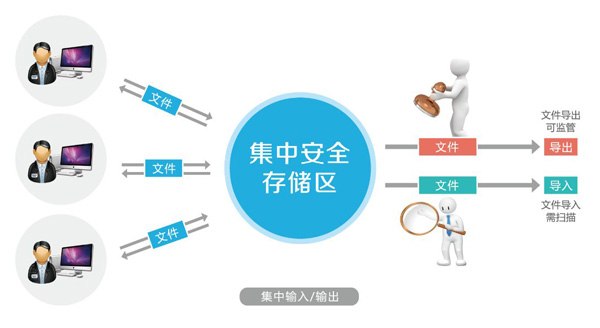

目录级安全控制

目录级安全控制主要是为了控制用户对目录、文件和设备的访问,或指定对目录下的子目录和文件的使用权限。用户在目录一级制定的权限对所有目录下的文件仍然有效,还可进一步指定子目录的权限。在网络和操作系统中,常见的目录和文件访问权限有:系统管理员权限(Supervisor)、读权限(Read)、写权限(Write)、创建权限(Create)、删除权限(Erase)、修改权限(Modify)、文件查找权限(File Scan)、控制权限(Access Control)等。一个网络系统管理员应为用户分配适当的访问权限,以控制用户对服务器资源的访问,进一步强化网络和服务器的安全。

属性安全控制

属性安全控制可将特定的属性与网络服务器的文件及目录网络设备相关联。在权限安全的基础上,对属性安全提供更进一步的安全控制。网络上的资源都应先标示其安全属性,将用户对应网络资源的访问权限存入访问控制列表中,记录用户对网络资源的访问能力,以便进行访问控制。

属性配置的权限包括:向某个文件写数据、复制一个文件、删除目录或文件、查看目录和文件、执行文件、隐含文件、共享、系统属性等。安全属性可以保护重要的目录和文件,防止用户越权对目录和文件的查看、删除和修改等。

网络服务器安全控制

网络服务器安全控制允许通过服务器控制台执行的安全控制操作包括:用户利用控制台装载和卸载操作模块、安装和删除软件等。操作网络服务器的安全控制还包括设置口令锁定服务器控制台,主要防止非法用户修改、删除重要信息。另外,系统管理员还可通过设定服务器的登入时间限制、非法访问者检测,以及关闭的时间间隔等措施,对网络服务器进行多方位地安全控制。

网络监控和锁定控制

在网络系统中,通常服务器自动记录用户对网络资源的访问,如有非法的网络访问,服务器将以图形、文字或声音等形式向网络管理员报警,以便引起警觉进行审查。对试图登入网络者,网络服务器将自动记录企图登入网络的次数,当非法访问的次数达到设定值时,就会将该用户的账户自动锁定并进行记载。

网络端口和结点的安全控制

网络中服务器的端口常用自动回复器、静默调制解调器等安全设施进行保护,并以加密的形式来识别结点的身份。自动回复器主要用于防范假冒合法用户,静默调制解调器用于防范黑客利用自动拨号程序进行网络攻击。还应经常对服务器端和用户端进行安全控制,如通过验证器检测用户真实身份,然后,用户端和服务器再进行相互验证。

认证服务

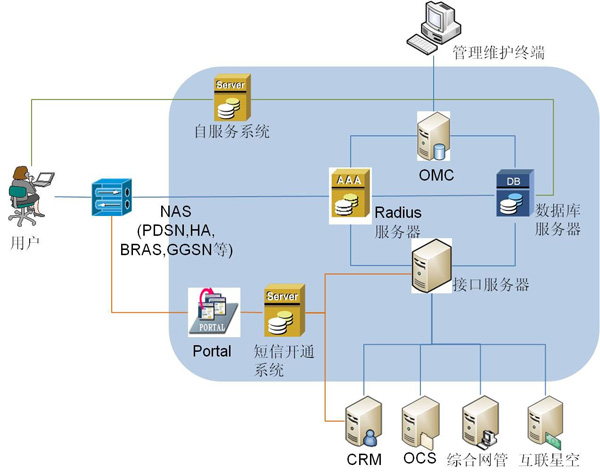

AAA技术概述

在信息化社会新的网络应用环境下,虚拟专用网(VPN)、远程拨号、移动办公室等网络移动接入应用非常广泛,传统用户身份认证和访问控制机制已经无法满足广大用户需求,由此产生了AAA认证授权机制。

AAA认证系统的功能,主要包括以下3个部分:

在信息化社会新的网络应用环境下,虚拟专用网(VPN)、远程拨号、移动办公室等网络移动接入应用非常广泛,传统用户身份认证和访问控制机制已经无法满足广大用户需求,由此产生了AAA认证授权机制。

(1)认证:经过对网络用户身份进行识别后,才允许远程登入访问网络资源。

(2)鉴权:为远程访问控制提供方法,如一次性授权或给予特定命令或服务的鉴权。

(3)审计:主要用于网络计费、审计和制作报表。

AAA一般运行于网络接入服务器,提供一个有力的认证、鉴权、审计信息采集和配置系统。网络管理者可根据需要选用适合需要的具体网络协议及认证系统。

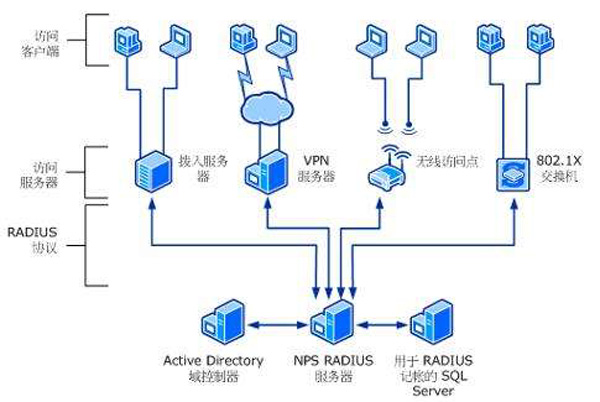

远程鉴权拨入用户服务

远程鉴权拨入用户服务(Remote Authentication Dial In User Service,RADIUS)主要用于管理远程用户的网络登入。主要基于C/S架构,客户端最初是NAS(Net Access Server)服务器,现在任何运行RADIUS客户端软件的计算机都可成为其客户端。RADIUS协议认证机制灵活,可采用PAP、CHAP或Unix登入认证等多种方式。此协议规定了网络接入服务器与RADIUS服务器之间的消息格式。此服务器接受用户的连接请求,根据其账户和密码完成验证后,将用户所需的配置信息返回网络接入服务器。该服务器同时根据用户的动作进行审计并记录其计费信息。

1)RADIUS协议主要工作过程

(1)远程用户通过PSTN网络连接到接入服务器,并将登入信息发送到其服务器;

(1)远程用户通过PSTN网络连接到接入服务器,并将登入信息发送到其服务器;

(2)RADIUS服务器根据用户输入的账户和密码对用户进行身份认证,并判断是否允许用户接入。请求批准后,其服务器还要对用户进行相应的鉴权;

(3)鉴权完成后,服务器将响应信息传递给网络接入服务器和计费服务器,网络接入服务器根据当前配置来决定针对用户的相应策略。

RADIUS协议的认证端口号为1812或1645,计费端口号为1813或1646。RADIUS通过统一的用户数据库存储用户信息进行验证与授权工作。

2)RADIUS的加密方法

对于重要的数据包和用户口令,RADIUS协议可使用MD5算法对其进行加密,在其客户端(NAS)和服务器端(RADIUS Server)分别存储一个密钥,利用此密钥对数据进行算法加密处理,密钥不宜在网络上传送。

3)RADIUS的重传机制

RADIUS协议规定了重传机制。如果NAS向某个RADIUS服务器提交请求没有收到返回信息,则可要求备份服务器重传。由于有多个备份服务器,因此NAS进行重传时,可采用轮询方法。如果备份服务器的密钥与以前密钥不同,则需重新进行认证。